홈 > 표준화 참여 > TTA간행물 > ICT Standard Weekly

[정보보호] 타원곡선 암호시스템 급부상

최근 무선 인터넷 환경에 대한 보안문제가 대두되면서 타원곡선 암호시스템(Elliptic Curve Crypto System: ECC)이 이러한 문제의 해답을 주는 차세대 암호시스템으로 급부상하고 있다.

ECC의 장점

공개키 암호시스템에서의 타원곡선의 이용은 1985년에 Miller와 Koblitz가 독립적으로 제안하였다. 타원곡선 이론은 지난 100여 년간 연구되어온 대수기하의 한 분야로서 자연스러운 군연산과 그 연산을 수행해주는 효율적인 알고리즘을 가지고 있어 암호학적 응용이 용이하다.

다른 공개키 암호시스템에 비해 ECC가 가지는 장점들을 살펴보면 첫째, 주어진 소수 P 에 대하여 유한체(FP)의 부분군을 이용하는 경우는 그 후보가 유한체의 곱셈군(F *P) 밖에 없는 반면 ECC의 경우는 주어진 유한체상에서 정의된 다양한 타원곡선을 선택할 수 있어 풍부한 타원곡선군을 활용할 수 있다. 둘째, 초특이곡선같은 특별한 유형의 타원곡선을 제외하고는 알려진 이산대수 문제를 푸는 가장 효율적인 지수계산 알고리즘(index calculus algorithm)을 적용할 수 없어 안전한 암호시스템의 설계가 용이하다. 셋째, 다른 암호시스템에 비해 더 짧은 키 길이로 대등한 안전성을 주고있어 훨씬 더 효율적이다. 예를 들어, RSA 1024비트 키와 ECC 160비트의 키는 대등한 안전도를 가진다. 넷째, 타원곡선상의 연산은 유한체의 연산을 포함하고 있으므로 H/W와 S/W로 구현하기가 용이하다. 모든 사용자가 동일한 유한체와 유한체 연산을 수행하는 같은 H/W를 사용하더라도 서로 다른 타원곡선을 선택하여 사용할 수 있으며 추가 보안을 위해 주기적으로 타원곡선을 바꿀 수 있다.

이러한 장점들 때문에 ECC는 스마트 카드나 무선통신 단말기같이 메모리와 처리능력이 제한적인 응용분야에서 특히 각광받고 있다.

국제표준화 동향

각종 국제표준들에서 ECC에 대한 표준화가 활발히 진행되고 있고 실제로 다양한 응용분야에서 ECC를 지원하고 있다. 표준화는 여러 가지의 다른 H/W와 S/W와의 상호운용성(interoperability)을 보장하고, 암호학적 관점에서 시스템의 안전도를 면밀하게 재검토할 수 있으며, 다양하고 폭 넓은 환경에서 시스템을 구현하는 설계자들에게 암호시스템을 설계할 수 있도록 도와주는 역할을 한다. 현재의 표준화는 ECC의 구현을 위한 많은 표준의 차이로 인해 서로 다르게 구현된 응용사이에서의 호환성 문제가 대두됨에 따라 상호운용적인 보안솔루션의 개발 및 적용시 사용자가 직면하는 문제점을 해결하기 위한 표준제정이라는 추세를 보이고 있다.

캐나다의 Certicom사가 설립한 SECG(Standards for Efficient Cryptography Group)는 다양한 암호솔루션간에 발생하는 상호운용성의 해결, 각 솔루션에 ECC의 효과적인 편입, 스마트카드나 PDA 같은 제한적인 환경에서 뿐만 아니라 일반적인 공개키 기반구조에 ECC가 널리 적용되도록 하기위한 표준화 정보제공 등을 목표로, SEC 1에서는 ECDSA(Elliptic Curve Digital Signature Algorithm: 미국연방표준 전자서명 알고리즘 DSA를 타원곡선을 이용하여 변형한 전자서명), ECDH(Elliptic Curve Diffie-Hellman: 타원곡선을 이용한 키 합의 프로토콜) 등을 포함하고, 선택사항에 대해서는 제약을 두어 여러 표준들 사이에 호환성을 높이고 있으며 SEC 2에서는 유한체의 크기마다 널리 쓰이는 권장 타원곡선 도메인 변수들의 선정기준을 제시하고 있다.

응용 보안표준에서의 ECC

ECDSA나 ECDH 등의 타원곡선 암호에 대한 표준화가 진전됨에 따라 많은 응용보안 표준들에서도 이들 타원곡선 암호를 지원하고 있다. 대표적으로 IETF의 인터넷 보안표준에서의 타원곡선 암호의 사용현황을 살펴보면 IP 계층에서의 보안 프로토콜로 VPN이나 IPv6, Mobile IP 등 각종 응용에서 인프라의 보호를 위해 가장 널리 사용되고 있는 인터넷 보안표준인 IPsec(IP Security)과 SSL 3.0을 보완하여 IETF에서 표준화시킨 TLS(Transport Layer Security)의 새로운 Draft 및 WAP(Wireless application Protocol) Forum에서 무선인터넷의 전송계층 보안표준인 WTLS(Wireless Transport Layer Security) 등에서 사용자 인증을 위한 ECDSA와 키분배를 위한 ECDH를 포함하고 있다.

ECC의 안전성

타원곡선 이산로그에서는 인수분해나 유한체의 이산로그와는 달리 현재까지 알려진 적용가능한 준지수시간 알고리즘이 존재하지 않고 Pollard-rho algorithm을 병렬화시킨 방법이 타원곡선 이산대수 문제를 푸는 가장 효율적인 알고리즘으로 알려져 있다. 이러한 알고리즘들을 피해 ECC를 안전하게 사용하기 위해서는 약 160비트 이상의 유한체에서 정의된 타원곡선을 사용해야 하며 취약성이 알려진 초특이곡선과 비정규곡선 및 트레이스가 2인 곡선은 반드시 피해야만 한다.

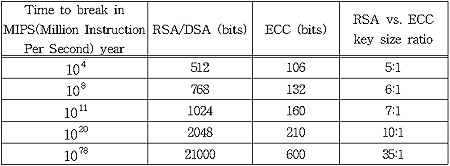

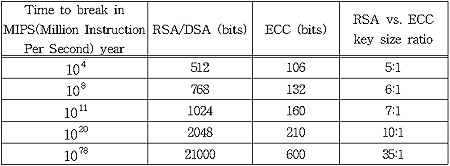

아래 표는 Certicom사가 제시한 자료로서 RSA/DSA와 타원곡선에 대한 도메인 변수의 크기를 비교한 것이다. 이 표는 ECC의 안전도가 키 길이의 증가에 따라 거의 지수 함수적으로 증가하고 있고, 기존의 공개키 암호시스템에 비해 장기적인 기술의 발전에 따른 키 길이의 증가 비율면에서도 대단한 장점을 가지고 있음을 확인할 수 있게 해 준다.

<표. 동일한 안전도를 갖는 도메인 변수들의 크기 비교>

국내 현황

국내에서는 ECC가 가지는 많은 장점에도 불구하고 구현상의 어려움 때문에 접근이 어려운 상황이었으나 근래에 들어서는 타원곡선 암호기술을 탑재한 CSP(Cryptographic Service Provider) 모듈을 개발하고 타원곡선 암호기술을 접목한 무선 공개키기반 인증 솔루션을 개발하는 등 한 차원 높은 다양한 보안기술 개발에 주력해오고 있다.

이에 따라 PKI(Public Key Infrastructure) 솔루션업체들은 무선인증시스템 구축을 완료했으며 시범서비스를 거쳐 이르면 오는 9월 중 상용서비스를 시행할 계획이다. 이 서비스가 시작되면 그 동안 무선인터넷 환경에서의 전자상거래 활성화에 가장 큰 걸림돌이던 보안문제가 해결될 것으로 기대된다. 또한, 무선 시장에서의 경쟁력 확보를 위해서는 ECC의 상용화 기술의 특허를 피하면서 상호호환성과 함께 보다 효율적으로 구현할 수 있는 고속화 기술 및 최적화 방안에 대한 연구가 요구된다고 볼 수 있다.

ECC의 장점

공개키 암호시스템에서의 타원곡선의 이용은 1985년에 Miller와 Koblitz가 독립적으로 제안하였다. 타원곡선 이론은 지난 100여 년간 연구되어온 대수기하의 한 분야로서 자연스러운 군연산과 그 연산을 수행해주는 효율적인 알고리즘을 가지고 있어 암호학적 응용이 용이하다.

다른 공개키 암호시스템에 비해 ECC가 가지는 장점들을 살펴보면 첫째, 주어진 소수 P 에 대하여 유한체(FP)의 부분군을 이용하는 경우는 그 후보가 유한체의 곱셈군(F *P) 밖에 없는 반면 ECC의 경우는 주어진 유한체상에서 정의된 다양한 타원곡선을 선택할 수 있어 풍부한 타원곡선군을 활용할 수 있다. 둘째, 초특이곡선같은 특별한 유형의 타원곡선을 제외하고는 알려진 이산대수 문제를 푸는 가장 효율적인 지수계산 알고리즘(index calculus algorithm)을 적용할 수 없어 안전한 암호시스템의 설계가 용이하다. 셋째, 다른 암호시스템에 비해 더 짧은 키 길이로 대등한 안전성을 주고있어 훨씬 더 효율적이다. 예를 들어, RSA 1024비트 키와 ECC 160비트의 키는 대등한 안전도를 가진다. 넷째, 타원곡선상의 연산은 유한체의 연산을 포함하고 있으므로 H/W와 S/W로 구현하기가 용이하다. 모든 사용자가 동일한 유한체와 유한체 연산을 수행하는 같은 H/W를 사용하더라도 서로 다른 타원곡선을 선택하여 사용할 수 있으며 추가 보안을 위해 주기적으로 타원곡선을 바꿀 수 있다.

이러한 장점들 때문에 ECC는 스마트 카드나 무선통신 단말기같이 메모리와 처리능력이 제한적인 응용분야에서 특히 각광받고 있다.

국제표준화 동향

각종 국제표준들에서 ECC에 대한 표준화가 활발히 진행되고 있고 실제로 다양한 응용분야에서 ECC를 지원하고 있다. 표준화는 여러 가지의 다른 H/W와 S/W와의 상호운용성(interoperability)을 보장하고, 암호학적 관점에서 시스템의 안전도를 면밀하게 재검토할 수 있으며, 다양하고 폭 넓은 환경에서 시스템을 구현하는 설계자들에게 암호시스템을 설계할 수 있도록 도와주는 역할을 한다. 현재의 표준화는 ECC의 구현을 위한 많은 표준의 차이로 인해 서로 다르게 구현된 응용사이에서의 호환성 문제가 대두됨에 따라 상호운용적인 보안솔루션의 개발 및 적용시 사용자가 직면하는 문제점을 해결하기 위한 표준제정이라는 추세를 보이고 있다.

캐나다의 Certicom사가 설립한 SECG(Standards for Efficient Cryptography Group)는 다양한 암호솔루션간에 발생하는 상호운용성의 해결, 각 솔루션에 ECC의 효과적인 편입, 스마트카드나 PDA 같은 제한적인 환경에서 뿐만 아니라 일반적인 공개키 기반구조에 ECC가 널리 적용되도록 하기위한 표준화 정보제공 등을 목표로, SEC 1에서는 ECDSA(Elliptic Curve Digital Signature Algorithm: 미국연방표준 전자서명 알고리즘 DSA를 타원곡선을 이용하여 변형한 전자서명), ECDH(Elliptic Curve Diffie-Hellman: 타원곡선을 이용한 키 합의 프로토콜) 등을 포함하고, 선택사항에 대해서는 제약을 두어 여러 표준들 사이에 호환성을 높이고 있으며 SEC 2에서는 유한체의 크기마다 널리 쓰이는 권장 타원곡선 도메인 변수들의 선정기준을 제시하고 있다.

응용 보안표준에서의 ECC

ECDSA나 ECDH 등의 타원곡선 암호에 대한 표준화가 진전됨에 따라 많은 응용보안 표준들에서도 이들 타원곡선 암호를 지원하고 있다. 대표적으로 IETF의 인터넷 보안표준에서의 타원곡선 암호의 사용현황을 살펴보면 IP 계층에서의 보안 프로토콜로 VPN이나 IPv6, Mobile IP 등 각종 응용에서 인프라의 보호를 위해 가장 널리 사용되고 있는 인터넷 보안표준인 IPsec(IP Security)과 SSL 3.0을 보완하여 IETF에서 표준화시킨 TLS(Transport Layer Security)의 새로운 Draft 및 WAP(Wireless application Protocol) Forum에서 무선인터넷의 전송계층 보안표준인 WTLS(Wireless Transport Layer Security) 등에서 사용자 인증을 위한 ECDSA와 키분배를 위한 ECDH를 포함하고 있다.

ECC의 안전성

타원곡선 이산로그에서는 인수분해나 유한체의 이산로그와는 달리 현재까지 알려진 적용가능한 준지수시간 알고리즘이 존재하지 않고 Pollard-rho algorithm을 병렬화시킨 방법이 타원곡선 이산대수 문제를 푸는 가장 효율적인 알고리즘으로 알려져 있다. 이러한 알고리즘들을 피해 ECC를 안전하게 사용하기 위해서는 약 160비트 이상의 유한체에서 정의된 타원곡선을 사용해야 하며 취약성이 알려진 초특이곡선과 비정규곡선 및 트레이스가 2인 곡선은 반드시 피해야만 한다.

아래 표는 Certicom사가 제시한 자료로서 RSA/DSA와 타원곡선에 대한 도메인 변수의 크기를 비교한 것이다. 이 표는 ECC의 안전도가 키 길이의 증가에 따라 거의 지수 함수적으로 증가하고 있고, 기존의 공개키 암호시스템에 비해 장기적인 기술의 발전에 따른 키 길이의 증가 비율면에서도 대단한 장점을 가지고 있음을 확인할 수 있게 해 준다.

국내 현황

국내에서는 ECC가 가지는 많은 장점에도 불구하고 구현상의 어려움 때문에 접근이 어려운 상황이었으나 근래에 들어서는 타원곡선 암호기술을 탑재한 CSP(Cryptographic Service Provider) 모듈을 개발하고 타원곡선 암호기술을 접목한 무선 공개키기반 인증 솔루션을 개발하는 등 한 차원 높은 다양한 보안기술 개발에 주력해오고 있다.

이에 따라 PKI(Public Key Infrastructure) 솔루션업체들은 무선인증시스템 구축을 완료했으며 시범서비스를 거쳐 이르면 오는 9월 중 상용서비스를 시행할 계획이다. 이 서비스가 시작되면 그 동안 무선인터넷 환경에서의 전자상거래 활성화에 가장 큰 걸림돌이던 보안문제가 해결될 것으로 기대된다. 또한, 무선 시장에서의 경쟁력 확보를 위해서는 ECC의 상용화 기술의 특허를 피하면서 상호호환성과 함께 보다 효율적으로 구현할 수 있는 고속화 기술 및 최적화 방안에 대한 연구가 요구된다고 볼 수 있다.

심경아

(한국정보보호진흥원, kashim@kisa.or.kr)

* 본 글은 저자의 의견일 뿐 TTA 기관의 입장과는 무관합니다.